Renderizado em

2180

Total de questões no banco

43

Encontradas pelo filtro

20

Visíveis nesta página

0

Ocultadas pelo “Não mostrar”

0

Ocultadas pelo “Selecionar nível”

0

Ocultadas pelo “Mostrar”

Seu resumo de respostas

Respostas

0

Corretas

0

(0%)

Incorretas

0

(0%)

Resumo guardado em Cookies; será apagado ao limpar histórico ou clicando em →

Questão #1899

A Lei Geral de Proteção de Dados Pessoais faz distinção entre dados pessoais e dados pessoais sensíveis. Assinale um tipo de dado que não se enquadra na categoria de dados sensíveis.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #381

O setor de planejamento da Prefeitura de Bom

Jardim elabora relatórios mensais no Microsoft Word

com gráficos, sumários automáticos e referências

cruzadas. Frequentemente, o sumário é perdido ou

apresenta falhas de atualização após modificações no

documento.

Com base nas funcionalidades avançadas do Word,

qual das ações abaixo é a mais indicada para garantir a

consistência e atualização do sumário?

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2008

A criptografia provê métodos de disfarçar informações; a criptografia de chave pública é simétrica quando envolve a utilização de duas chaves separadas, mas correlacionadas.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #1897

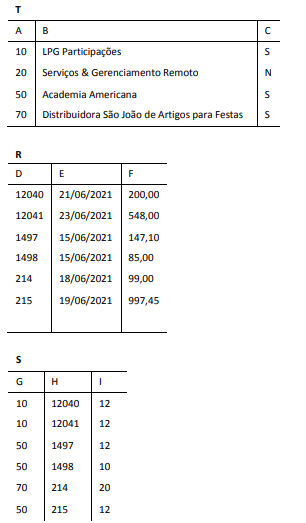

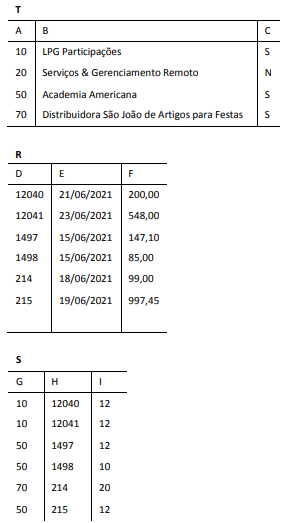

No contexto da instância da tabela S, considere a execução do comando SQL a seguir.

SELECT *

FROM S

WHERE (NOT G=10 OR I=12)

AND NOT (H > 100 and H < 1000)

Assinale o conjunto de linhas que corresponde ao resultado

produzido pelo referido comando.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2141

Softwares considerados livres são programas de computador nos quais os usuários têm liberdade para executar, modificar e redistribuir sem restrições. Assinale a alternativa que apresenta dois exemplos de softwares livres.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2143

Qual navegador de internet padrão está presente no Windows 11?

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #1896

Considere a tabela T e a execução dos dois comandos SQL a seguir.

SELECT T.*

FROM T LEFT JOIN S ON T.A = S.G

ORDER BY 2

SELECT T.*

FROM T RIGHT JOIN S ON T.A = S.G

ORDER BY 2

Sem considerar as linhas de títulos, assinale o número de linhas

produzidas por cada comando, na ordem.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2095

Considerando as características sobre software livre, analise as afirmativas e assinale a correta.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #850

Um usuário do sistema operacional MS Windows 10 BR

deseja capturar uma tela ativa usando uma tecla de atalho. Nesse

caso, a tecla a ser digitada é:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #856

No que diz respeito à implementação das redes de

computadores, atualmente é comum empregar uma topologia,

ilustrada na figura a seguir:

Essa topologia apresenta um ponto de conexão central,

normalmente ocupado por um concentrador, como um hub,

um switch ou um roteador. Os dispositivos são normalmente

conectados ao centro por meio de um cabo Ethernet de Par

Trançado não blindado, conhecido pela sigla UTP. Como

característica, uma rede implementada por essa topologia

geralmente requer mais cabos, e uma falha em qualquer cabo de

rede só irá impedir o acesso de apenas um computador e não da

LAN inteira. No entanto, se houver uma falha no concentrador,

nesse caso também cai a rede inteira. Nessa implementação, é

utilizado um conector conhecido pela sigla RJ-45.

Nesse contexto, a denominação dessa topologia e a imagem

que identifica o conector estão indicadas, respectivamente, na

seguinte opção:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #853

Um usuário do MS PowerPoint 2013 BR precisa ajustar o

tamanho dos slides para o padrão 4:3. Para acessar essa função

de forma direta, ele precisa acessar a aba:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #1902

Com referência ao arquivo digital associado à Escrituração Fiscal Digital – EFD ICMS IPI, assinale a lista que expressa corretamente a estrutura de apresentação dos registros.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #855

No contexto da segurança da informação, de redes, na

internet e na nuvem, um determinado termo representa um

processo que consiste em criar uma cópia de segurança de

dados, configurações ou aplicativos de um dispositivo, como

computadores, servidores e celulares, tendo por objetivo proteger

os dados e permitir a sua recuperação em caso de perdas, como

falhas no sistema, erros humanos, desastres naturais, roubos ou

extravios. Paralelamente, outro termo pode ser um dispositivo

de hardware ou software, sendo um sistema de segurança que

controla o que entra e sai de uma rede ou dispositivo, permitindo

ou bloqueando o tráfego de acordo com regras de segurança,

representando um recurso que funciona como uma barreira

entre a rede interna e a internet pública, permitindo o tráfego não

ameaçador e impedindo o tráfego perigoso.

Esses dois termos são conhecidos, respectivamente, como:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #854

Durante a criação de uma planilha em um dos softwares mais

utilizados no Brasil, como o Excel do MSOffice, numa célula foi

inserida uma fórmula que adiciona exclusivamente os números

mostrados em A2 e em A7. Em seguida, foi inserida outra fórmula

que determina a média aritmética entre todos os números

mostrados em A2, A3, A4, A5, A6 e A7. Nessas condições, nas

fórmulas =SOMA(...) e =MÉDIA(...), os argumentos a serem

inseridos entre os parênteses são, respectivamente:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #378

Durante uma auditoria técnica no ambiente de

rede da Secretaria Municipal de Saúde, verificou-se que

a comunicação entre os servidores remotos e o

datacenter da Prefeitura utiliza criptografia assimétrica

baseada no algoritmo RSA com chaves de 1024 bits.

Considerando as recomendações mais recentes de

segurança da informação, os avanços em técnicas de

criptoanálise e os padrões definidos por organismos

como a NIST, qual das medidas abaixo representa a

ação técnica mais consistente para reforçar a

segurança sem comprometer a interoperabilidade com

sistemas existentes?

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #1901

No contexto do arquivo XML de uma NF-e, o esquema que rege a estrutura do arquivo estabelece, dentre outras coisas, o conjunto de tags válidas. Assinale a tag XML que pode ser repetida até 990 vezes em uma nota fiscal.

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #1900

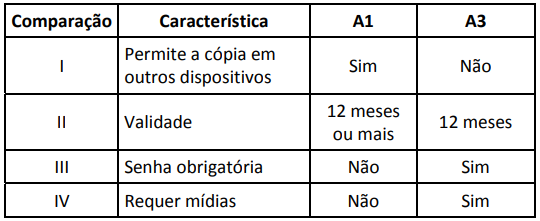

Segundo o Guia Prático EFD-ICMS/IPI, os arquivos digitais devem ser assinados por meio de certificado digital, tipo A1 ou A3. Na tabela de referência a seguir, considere as comparações sobre esses dois tipos. Dessas comparações, estão corretas

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #380

O setor de planejamento da Secretaria

Municipal de Educação utiliza um sistema em Excel

para acompanhamento do desempenho escolar,

abrangendo informações como notas, frequência,

evasão e perfil socioeconômico. Com o crescimento da

base de dados, a planilha passou a apresentar lentidão,

falhas de atualização e riscos à integridade dos

registros. Diante desse contexto e das boas práticas de

automação e consistência de dados, qual das

alternativas representa a solução técnica mais

apropriada?

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2144

Sobre arquivos do tipo PDF, analise as seguintes afirmativas.

I - Arquivos PDF podem conter links, botões, arquivos de áudio e vídeo.

II - Uma limitação dos PDFs é o fato de não poderem ser assinados eletronicamente.

III - A maioria dos navegadores de internet conseguem visualizar arquivos do tipo PDF, evitando a instalação de softwares adicionais. É CORRETO o que ser afirma em:

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.

Questão #2096

O que é uma memória volátil?

Ainda não há comentários nesta questão.

Faça login para ver se você é VIP e comentar.

Comentários ficam visíveis para todos.

Estatísticas gerais

Faça login para visualizar.

Seu histórico

Faça login para visualizar.

Sua pontuação nesta questão

Faça login para visualizar.